6 min reading Mon Feb 27 2023

Gestion active ou passive des vulnérabilités - quelle est la différence et quelle technique est la meilleure?

La gestion des vulnérabilités est le processus itératif d'identification et de résolution des faiblesses d'un système informatique ou d'un réseau. Elle consiste à rechercher les vulnérabilités connues et à appliquer des correctifs ou à remédier aux failles détectées qui présentent un risque pour la sécurité. La gestion des vulnérabilités est un élément essentiel de la cybersécurité. Avant de comparer la gestion active et passive des vulnérabilités, quelques définitions.

Que sont les vulnérabilités ?

L'Institut national des standards et de la technologie (NIST) des États-Unis définit une vulnérabilité logicielle comme une faille de sécurité, un défaut ou une faiblesse trouvée dans un code logiciel qui pourrait être exploité par un attaquant. En 2022, un nombre record de 26 448 vulnérabilités a été signalé, avec une augmentation de 59 % des vulnérabilités critiques. Ce sont des faiblesses faciles à exploiter et dont l'exploitation peut avoir des conséquences importantes, par exemple le vol de données confidentielles (en réalité, la criticité d'une vulnérabilité est déterminée par une dizaine de paramètres, mais il faudrait un article complet pour l'expliquer). Il est important de savoir qu'environ 65% de ces vulnérabilités peuvent être exploitées à distance par un hacker.

Il existe quatre bases de données de référence qui rassemblent les vulnérabilités signalées et confirmées :

- Le NVD, ou National Vulnerability Database, géré par le NIST.

- La CVE, ou base de données Common Vulnerabilities and Exposures, gérée par la MITRE Corporation, un organisme américain à but non lucratif gérant des centres de recherche et de développement financés par le gouvernement fédéral aux États-Unis.

- La CNNVD, la base de données nationale chinoise sur les vulnérabilités de la sécurité de l'information, gérée par le service de sécurité national chinois, plus specifiquement le Centre chinois d'évaluation de la sécurité des technologies de l'information (CNITSEC).

- La CNVD, dont le nom prête à confusion, la base de données nationale sur les vulnérabilités de la Chine, est gérée par un organisme chinois à but non lucratif, le National Computer Network Emergency Response Technical Team/Coordination Center of China (connu sous le nom de CNCERT/CC).

Toutes ces bases de données comptent environ 200 000 vulnérabilités documentées. La CNNVD a légèrement plus de vulnérabilités répertoriées que la NVD, avec un chevauchement de 92 % entre elles.

En plus des bases de données publiques mentionnées ci-dessus, il existe plusieurs fournisseurs privés qui maintiennent des bases de données contenant des informations précieuses sur les vulnérabilités, notamment Qualys et Nessus.

Qu'est-ce que l'analyse passive des vulnérabilités ?

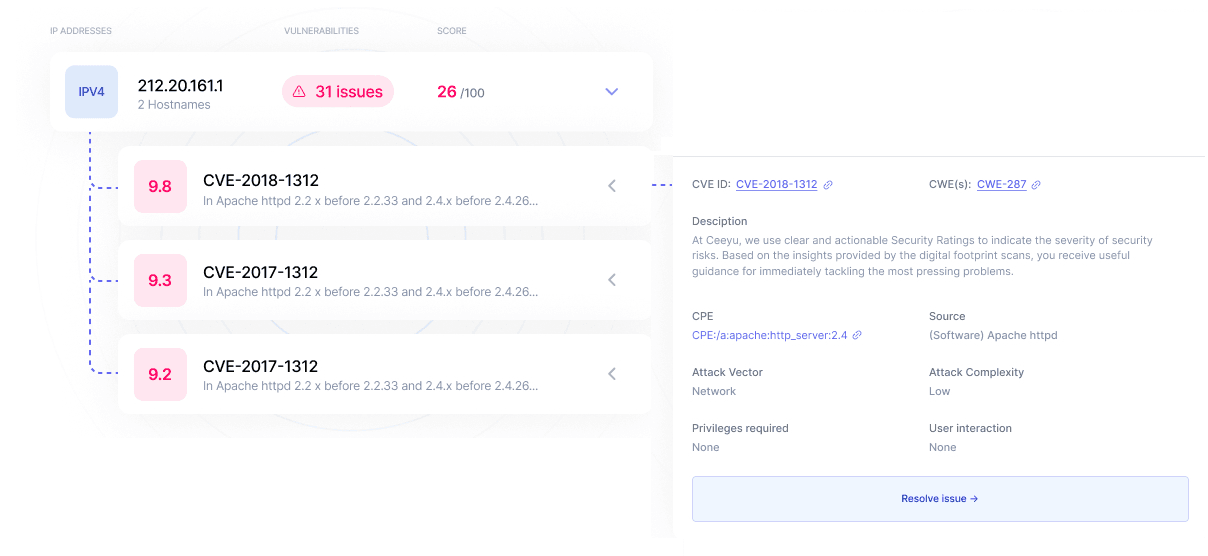

Un scanner de vulnérabilités passif analyse le trafic réseau et les documents pour recueillir des informations sur les types de systèmes et les versions de logiciels utilisés par une entreprise. Sur la base des résultats, des bases de données sont consultées pour trouver des vulnérabilités connues pour ces systèmes et logiciels. Cette technique est dite passive, car il n'y a aucune interaction entre le scanner et le système informatique. Le scanner analyse la sortie des systèmes, plus précisément les empreintes des messages et les méta-informations des fichiers.

D'une manière générale, il existe deux grandes catégories de scanners de vulnérabilités passifs : les scanners de vulnérabilités internes, qui sont placés à l'intérieur d'un réseau d'entreprise, et les scanners externes, qui analysent les vulnérabilités depuis l'extérieur du réseau et fournissent davantage d'informations du point de vue du pirate.

Comment fonctionne la gestion active de la vulnérabilité ?

La gestion active des vulnérabilités consiste à scanner activement un réseau - en interagissant avec le système - pour détecter et identifier les vulnérabilités en exécutant une série de tests en temps réel. Sur la base de l'analyse des réponses reçues (ou de l'absence de réponses) des systèmes connectés à ce réseau, le scanner évalue si des faiblesses sont présentes. Cette opération peut être effectuée manuellement, dans le cadre d'un test de pénétration, ou par le biais d'outils ou de services automatisés.

Les scanners actifs envoient des paquets aux points d'extrémité et analysent la réponse pour déterminer s'il y a une vulnérabilité. Cependant, ils ne simulent pas une attaque. Ces solutions, appelées simulateurs de cyberattaques, existent aussi.

Examinons les avantages et les inconvénients de ces deux approches.

Avantages et inconvénients du scanning passif

Les principaux avantages de l'analyse passive sont les suivants :

- Les scans passifs sont non intrusifs. Ils ne déclenchent pas de systèmes de réponse à la détection d'intrusion. De plus, ils n'interfèrent pas avec le bon fonctionnement des processus et systèmes informatiques critiques.

- Parce qu'ils sont non intrusifs et inoffensifs, les scanners passifs peuvent fonctionner en continu, en analysant l'ensemble de l'empreinte numérique d'une entreprise. Ils peuvent être utilisés pour :

- Identifier les ports ouverts qui doivent être fermés ;

- Voir quels services sont disponibles et actifs ;

- Vérifier les données du système de gestion des actifs informatiques ou de la base de données de gestion de la configuration, telles que les logiciels et leur version (ce qui permet également d'identifier d'éventuelles applications informatiques fantômes).

Les inconvénients de l'analyse passive sont les suivants :

- Les résultats de l'analyse sont souvent incomplets car tous les systèmes ne divulguent pas la version de leur logiciel. Souvent, cette information est supprimée à des fins de sécurité.

- Comme certaines informations sur la version du logiciel sont omises dans le trafic réseau, la recherche d'un numéro de version partiel, ou simplement du nom du logiciel, aboutit à une longue liste de vulnérabilités qui ne s'appliquent pas à cette version, alias "faux positifs". En tant que telles, les informations découvertes par les systèmes de vulnérabilité passive doivent être gérées. Il doit être possible d'écarter une vulnérabilité afin qu'elle ne continue pas à apparaître dans les rapports.

- Les vulnérabilités découvertes peuvent avoir déjà été corrigées, mais comme ces corrections ne se reflètent pas toujours dans la référence de la version du logiciel (la clé de recherche dans les bases de données de vulnérabilités), certaines vulnérabilités continuent d'apparaître comme des "faux positifs".

Avantages et inconvénients de l'analyse active

L'utilisation d'un scanner actif ne présente qu'un seul avantage, mais c'est un avantage important. Comme les scanners actifs utilisent des tests pour détecter la présence de vulnérabilités, le nombre de "faux positifs" (ou de "faux négatifs") est généralement très faible. En d'autres termes, pour un système particulier, un scanner de vulnérabilité actif fournira un résultat plus qualitatif qu'une solution passive.

Les inconvénients de l'analyse active sont les suivants :

- Les scanners actifs effectuent une série de tests sur une courte période de temps. Par conséquent, un grand nombre de requêtes sont envoyées directement aux systèmes testés, ce qui peut inonder les réseaux de grandes quantités de trafic de données. Cela peut affecter la vitesse, les performances, la disponibilité et le fonctionnement du système ciblé ou d'un segment de réseau, ou générer des fichiers logs indésirables et des alertes inutiles.

- Comme les scans actifs peuvent être intrusifs, ils doivent être soigneusement planifiés et préparés (par exemple, les exceptions doivent être configurées pour que les systèmes de détection et de réponse aux intrusions soient activés). Par conséquent, l'analyse active est gourmande en ressources.

- Parce qu'ils demandent beaucoup de travail et qu'ils sont potentiellement intrusifs, les scanners actifs ne peuvent pas être utilisés pour surveiller des réseaux d'entreprise entiers 24 heures sur 24 et 7 jours sur 7, de sorte qu'ils peuvent ne pas être en mesure de détecter en temps réel les nouveaux actifs réseau dans l'empreinte d'une entreprise. Par conséquence, les vulnérabilités de ces systèmes peuvent rester non découvertes pendant un certain temps, laissant la porte ouverte aux hackers.

Conclusion

Les scanners actifs et passifs ne se substituent pas les uns aux autres, mais se complètent. Alors que les scanners passifs peuvent être utilisés pour surveiller en permanence l'ensemble d'un réseau d'entreprise sans trop d'efforts, les scanners actifs peuvent être utilisés pour tester périodiquement les systèmes informatiques et réseaux critiques qui sont des cibles connues des pirates. En mettant en œuvre les deux techniques d'analyse de la vulnérabilité dans votre programme de cybersécurité, vous pouvez combiner leurs forces et atténuer leurs faiblesses respectives, ce qui vous donne une compréhension plus complète de votre posture de sécurité.

Dries leads the marketing and product management activities at Ceeyu. Before joining Ceeyu, he worked in similar roles at Voxbone (now Bandwidth.com) and Orange. Dries also worked in management consulting (at Greenwich, now EY Parthenon). He is a B2B marketer at heart, with a very strong affinity for technology.