7 min reading Sun Sep 03 2023

Comment rechercher des mots-clés dans les noms d'hôte, les noms de domaine et les URL ?

Vérifier régulièrement si le nom de votre entreprise (ou les marques déposées de vos produits) apparaît dans les noms de domaine est un exercice sain pour détecter deux types de problèmes qui peuvent compromettre vos défenses en matière de cybersécurité :

- L'usurpation de nom de domaine : Il y a usurpation de site web lorsqu'un pirate crée un site web dont l'URL ressemble beaucoup, voire copie, l'URL d'un site web légitime que la victime connaît et auquel elle fait confiance. Outre la copie de l'URL, le pirate peut également copier le contenu et le style d'un site web, avec des images et du texte.

- Shadow IT, principalement Shadow SaaS : Applications SaaS utilisées à l'insu du service informatique ou de la sécurité. Le SaaS fantôme est souvent appelé "SaaS dirigé par l'entreprise" et se produit lorsque les utilisateurs créent des comptes SaaS en dehors du processus d'achat officiel de l'informatique. Ces applications utilisent souvent des URL qui contiennent le nom de l'entreprise ou des marques de produits.

Pour rechercher des mots-clés dans les noms de domaine ou les noms d'hôte du DNS, vous pouvez utiliser différentes méthodes et outils en fonction de votre système d'exploitation ou de vos préférences et de votre objectif.

Rechercher des mots-clés dans des noms de domaine avec une correspondance exacte (aka, vérifier si un domaine est utilisé)

Dans ce scénario, nous recherchons l'utilisation du mot "Ceeyu" dans un nom de domaine, par exemple, Ceeyu.io.

Outils de ligne de commande

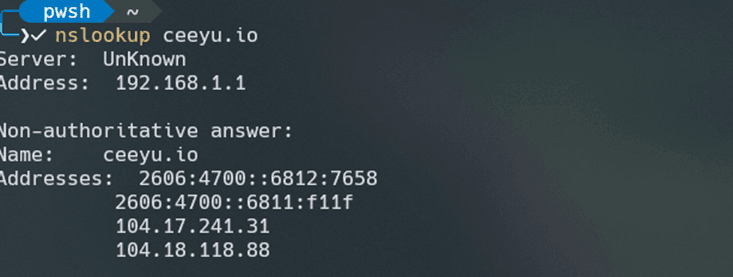

Pour rechercher un nom de domaine spécifique, vous pouvez utiliser la commande nslookup sur les ordinateurs Windows. La commande renvoie l'enregistrement A du domaine que vous avez demandé. Si la commande renvoie une ou plusieurs adresses IP, cela indique que le nom de domaine est utilisé.

Pour rechercher un type d'enregistrement spécifique pour un domaine, vous pouvez ajouter la commande -type suivie du type d'enregistrement (A, CNAME, MX, SRV, PTR, NS, ANY). Pour obtenir le même résultat que dans l'exemple ci-dessus, la commande à utiliser serait nslookup -type=A ceeyu.io.

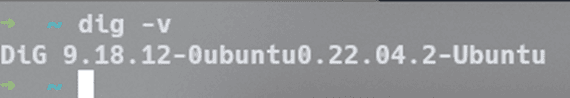

La commande équivalente pour Mac/Linux est dig. Avant d'utiliser cette commande, assurez-vous que dig est installé sur votre système d'exploitation. Cela peut être fait avec la commande dig -v dans le terminal. S'il est installé, la sortie ressemblera à ceci :

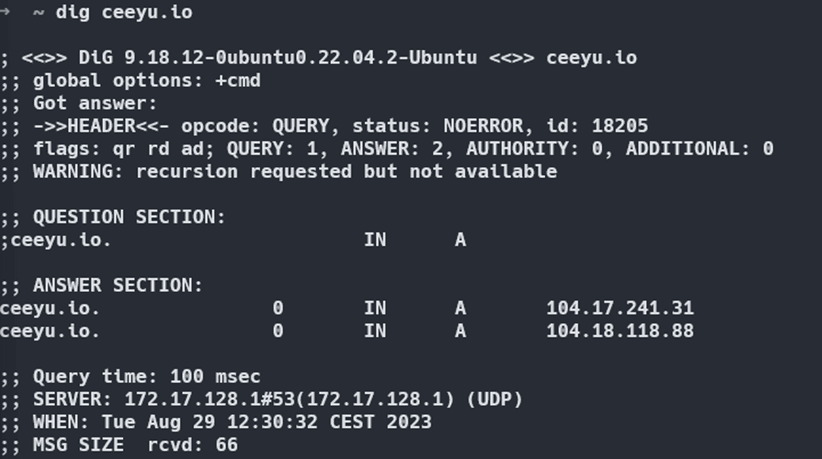

Une fois dig installé, la commande dig Ceeyu.io vous donne l'adresse IP de l'enregistrement A du domaine que vous recherchez.

D'accord, cela semble très basique, mais cela devient plus intéressant si vous ajoutez quelques scripts Powershell (Windows) ou bash ou zsh (Mac/Unix). Créez une liste de mots avec toutes les extensions de domaine possibles et utilisez la commande nslookup ou dig avec le contenu de la liste de mots (dig ceeyu.<insert from wordlist>). En utilisant grep sur la sortie du script, extrayez les noms de domaine qui contiennent des adresses IP, ou les noms de domaine pour lesquels aucun "domaine inexistant" n'a été renvoyé. Il s'agit des domaines utilisés.

Outils en ligne

Si vous n'avez aucune expérience des lignes de commande et des scripts, vous pouvez choisir de faire une recherche en ligne avec des outils tels que whatsmydns ou dnschecker.

Vous pouvez également envisager de recourir à des courtiers en noms de domaine, tels que namecheap ou instantsearchdomain. L'inconvénient de l'utilisation de ces outils commerciaux est que les informations de recherche collectées peuvent être utilisées à des fins commerciales.

La plupart des hébergeurs sont également des courtiers en noms de domaine et proposent des recherches DNS dans leur interface de gestion des services.

L'inconvénient des outils en ligne est qu'aucun d'entre eux n'offre la possibilité de rechercher toutes les extensions de domaine. Contrairement aux options de script décrites ci-dessus, les recherches en ligne ne peuvent pas être automatisées et sont limitées aux options de recherche offertes par le courtier.

Recherche de mots-clés dans les noms d'hôte et les noms de domaine

C'est ici que les choses deviennent plus intéressantes. Dans cet exemple, nous recherchons l'utilisation de "Ceeyu" dans un nom d'hôte (par exemple, Ceeyu.zendesk.com) ou un nom de domaine (par exemple, www.ceeyu-security.com). Cela peut se faire de trois manières.

"L'ancienne méthode, qui ne fonctionne plus dans la plupart des cas : commencer par un transfert de zone.

Un transfert de zone est le processus de copie des données DNS d'un serveur DNS primaire. Comme les transferts de zone peuvent exposer des informations DNS sensibles, y compris des noms d'hôtes, des adresses IP et éventuellement d'autres enregistrements, à des parties non autorisées, qui pourraient les utiliser pour peaufiner une attaque contre votre réseau, les transferts de zone sont contrôlés et limités à un nombre limité d'utilisateurs. Les transferts de zone sont donc contrôlés et limités aux serveurs autorisés par l'établissement d'une liste blanche de leurs adresses IP et par d'autres mesures de sécurité telles que DNSSEC (DNS Security Extensions) et TSIG (Transaction Signature).

Un transfert de zone peut être effectué/tenté avec les commandes dig et nslookup décrites ci-dessus, en combinaison avec le type de requête DNS AXFR. Pour plus d'informations et pour savoir comment procéder, veuillez vous référer à cet article pour Mac/Linux et à cet article pour Windows.

Utiliser une base de données DNS passive

Le DNS passif est une méthode utilisée pour collecter et stocker des données DNS historiques, y compris des informations sur la correspondance entre les noms de domaine et les adresses IP. Contrairement au DNS traditionnel ou actif, dans lequel les serveurs DNS répondent aux requêtes en temps réel, le DNS passif se concentre sur la capture et l'enregistrement des résolutions DNS qui se sont produites dans le passé. Les systèmes DNS passifs fonctionnent en observant et en capturant le trafic DNS sur le réseau ou en collectant des données DNS à partir de diverses sources telles que les journaux des serveurs DNS, les captures de paquets ou d'autres mécanismes de surveillance. Ces données sont ensuite stockées dans une base de données, fournissant un historique des résolutions DNS au fil du temps.

Voici quelques endroits où l'on peut trouver ces bases de données DNS passives :

• Circl

• Securitytrails

• Censys

L'inconvénient des bases de données DNS passives est qu'elles sont incomplètes et ne contiennent pas les informations les plus récentes. Il peut s'écouler des jours, des semaines ou des mois avant qu'un nom d'hôte n'apparaisse (ou ne disparaisse dans le cas d'un nom d'hôte mis hors service) dans une base de données passive.

L'inconvénient de l'utilisation de bases de données DNS passives est qu'elles sont incomplètes et ne contiennent pas les informations les plus récentes. Il peut s'écouler des jours, des semaines ou des mois avant qu'un nom d'hôte n'apparaisse (ou ne disparaisse dans le cas d'un nom d'hôte mis hors service) dans une base de données passive.

Utilisation de google dorking

Le Google Dorking, également connu sous le nom de Google Hacking, est une technique utilisée par les professionnels de la sécurité de l'information et les pirates informatiques pour trouver des informations spécifiques sur Internet à l'aide de recherches avancées sur le moteur de recherche de Google. Cette technique implique l'utilisation de termes de recherche, d'opérateurs et de filtres spécifiques pour découvrir des informations sensibles ou cachées qui ne seraient pas facilement accessibles par les méthodes de recherche traditionnelles.

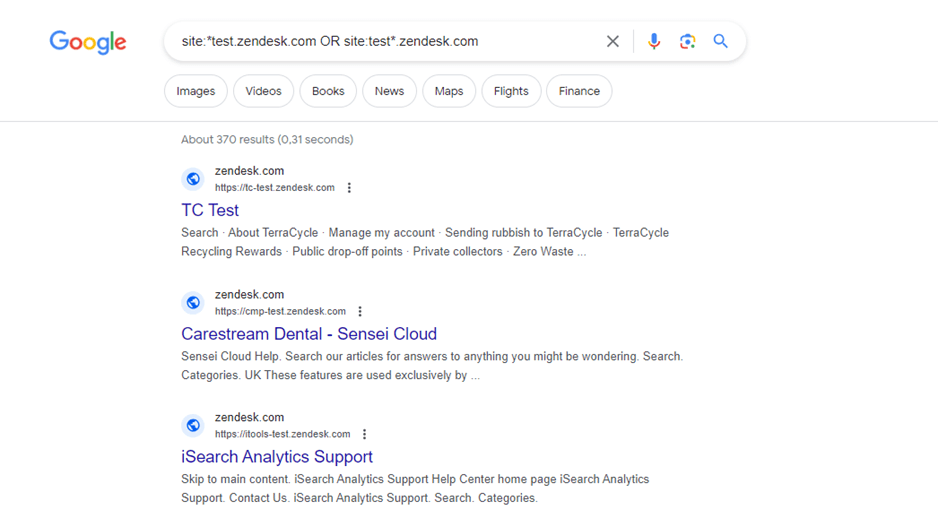

Par exemple, la recherche site:*test.zendesk.com OR site:test*.zendesk.com vous donnera une liste de tous les sous-domaines de zendesk.com contenant le mot "test".

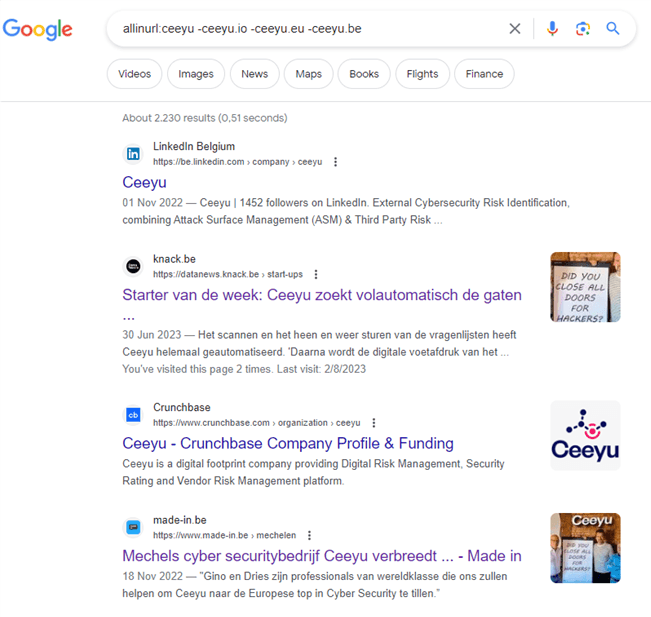

La recherche allinurl:ceeyu -ceeyu.io -ceeyu.eu -ceeyu.be permet d'obtenir une liste de tous les URL contenant le mot "Ceeyu", à l'exception de ceeyu.io, Ceeyu.be et Ceeyu.eu. Les résultats de la recherche comprennent à la fois les sous-domaines et les URL contenant le mot-clé dans le chemin d'accès (par exemple, linkedin.com/company/Ceeyu).

Pour une liste assez complète des opérateurs de recherche Google, veuillez vous référer à cette page.

Si vous souhaitez étendre la recherche à l'aide de scripts, l'automatiser pour l'intégrer à une application ou l'exécuter périodiquement, vous pouvez utiliser une API SERP (Search Engine Results Page). Ces applications récupèrent les résultats de recherche et les mettent à disposition par l'intermédiaire d'une API. Voici quelques fournisseurs de ces API :

• SerpAPI

• Brightdata

• Serphouse

Recherche de variations d'un mot clé dans des noms de domaine (typoquatting)

Le typoquatting, également connu sous le nom de brandjacking ou URL hijacking, est une forme de cyberattaque dans laquelle des personnes malveillantes enregistrent des noms de domaine qui ressemblent à des noms de domaine légitimes. Ces noms de domaine malveillants sont conçus pour tirer profit des erreurs typographiques, telles que les transpositions, les fautes d'orthographe ou d'autres erreurs courantes commises par les utilisateurs lorsqu'ils saisissent l'adresse d'un site web dans leur navigateur.

Comment savoir si de tels noms de domaine existent et sont utilisés à mauvais escient par des personnes malveillantes ? Pour cela, vous pouvez utiliser un moteur de permutation de noms de domaine, tel que :

• DNStwist

• URLcrazy

• Ceeyu.io

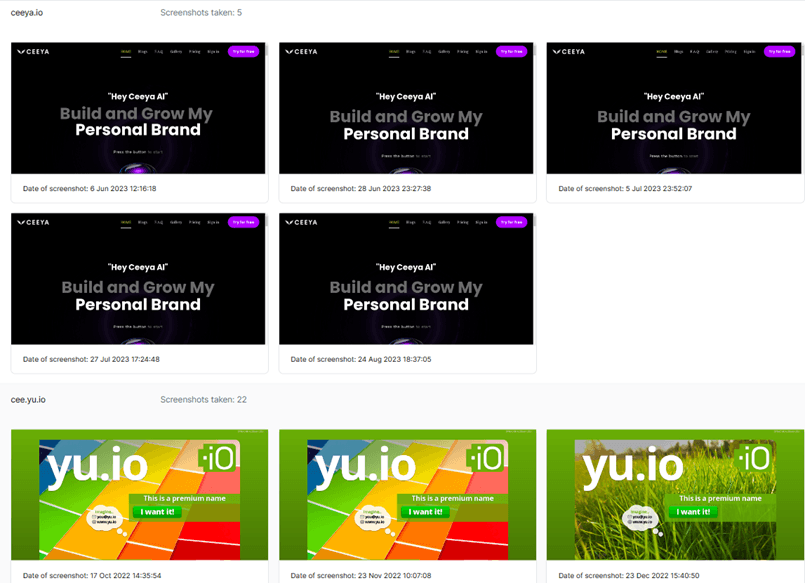

Dans le cadre de son service de gestion de la surface d'attaque, Ceeyu recherche en permanence des permutations de noms de domaine, les vérifie et ajoute une capture d'écran au résultat, ce qui permet aux clients de juger si le site web est malveillant ou non.

Vous voulez en savoir plus sur l'énumération des noms de domaine ? Lisez notre article de blog sur ce sujet. Vous souhaitez découvrir la plateforme EASM (External Attack Surface Management) de Ceeyu ? Enregistrez un compte gratuit ou contactez-nous !

Dries leads the marketing and product management activities at Ceeyu. Before joining Ceeyu, he worked in similar roles at Voxbone (now Bandwidth.com) and Orange. Dries also worked in management consulting (at Greenwich, now EY Parthenon). He is a B2B marketer at heart, with a very strong affinity for technology.